|

|

19.02.16, 14:40

19.02.16, 14:40

|

#1

|

|

|

Neue Locky-Variante scheitert grandios an Faulheit der Entwickler

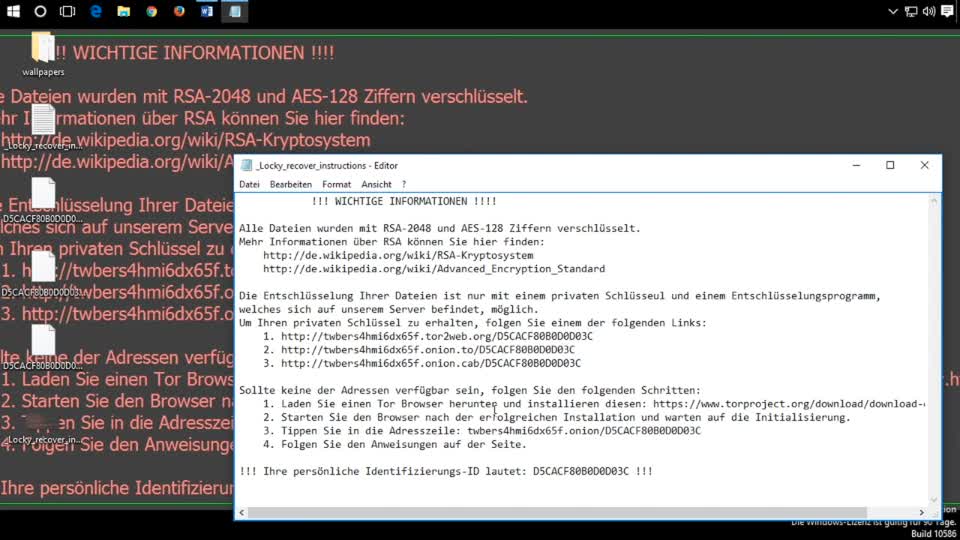

Die Verbreitung der Ransomware Locky hält die Security-Szene seit einigen Tagen in Atem. Mittlerweile liegt ein gewisser Fokus der Täter auf dem deutschsprachigen Raum: Die Erpressungs-Forderungen sind übersetzt und angepasst und die Zahl der Infektionen steigt enorm. Eigentlich ist an der Malware wenig Besonderes. Auf infizierten Rechnern werden verschiedene Datei-Formate verschlüsselt, bei denen anzunehmen ist, dass es sich um eigene Daten der Nutzer handelt und die einen entsprechenden Wert für die Anwender haben. Dabei geht es um Office-Dokumente, Bilder und Multimedia-Dateien. Anschließend versuchen die Täter das Opfer zu erpressen und versprechen die Entschlüsselung der Dateien nach Zahlung eines Lösegeldes von 300 Euro.

500 samples of malicious XLS (Locky) in 30 minutes from a catchall honeypot domain. We can say that the attackers want to pursue their goal.

— CIRCL (@circl_lu) 18. Februar 2016

Beachtenswert ist allerdings die Geschwindigkeit, mit der sich Locky hierzulande verbreitet: Der britische Sicherheitsforscher Kevin Beaumont will für Deutschland zeitweise über 5.000 Neuinfektionen pro Stunde registriert haben. Wenn sich also auch nur ein kleiner Teil der betroffenen Anwender dazu hinreißen lässt, auf die Lösegeld-Forderungen einzugehen, dürften die Täter ordentlich Kasse machen. Die Malware ist nebenher natürlich auch in verschiedenen anderen Regionen recht aktiv.

Some newer #Locky infected network data, now the US is awake. pic.twitter.com/SmfwASTe1l

— Kevin Beaumont (@GossiTheDog) 17. Februar 2016

Ausbreitung via Spam und Drive-by

Der Hauptverbreitungsweg der Ransomware liegt in manipulierten Office-Dateien. Hier ist der Schadcode in Form eines Makros eingebettet. Die entsprechenden Dateien landen per Spam auf den Rechnern der Nutzer und versuchen den Eindruck zu erwecken, dass es sich um eine wichtige Rechnung handelt. Öffnet der Nutzer die Datei, beginnt der enthaltene Schadcode mit seiner Arbeit und lädt weitere benötigte Komponenten herunter. Inzwischen häufen sich aber auch die Fälle, in denen Infektionen per Drive-by-Download ausprobiert werden, bei denen der initiale Schadcode in Webseiten eingebettet ist und versucht, Sicherheitslücken in Browsern auszunutzen.

Aufgrund der akuten Bedrohungslage und der Infektion größerer Organisationen wie einem Fraunhofer-Institut gibt es bereits offizielle Warnungen vom BSI und von Polizeibehörden. Windows-Nutzer sollten momentan besonders darauf achten, dass Betriebssystem und Anwendungen auf dem neuesten Patch-Stand sind und auch die Virenscanner aktualisiert werden. Die Security-Firmen arbeiten aktuell intensiv daran, Locky und mögliche neue Varianten schnell in die Signatur-Datenbanken zu bekommen.

Quelle

|

|

|

|

|

| |

|

23.02.16, 11:12

23.02.16, 11:12

|

#2

Top

|

Threadstarter

Mitglied seit: Dec 2014

|

Neue Locky-Variante scheitert grandios an Faulheit der Entwickler

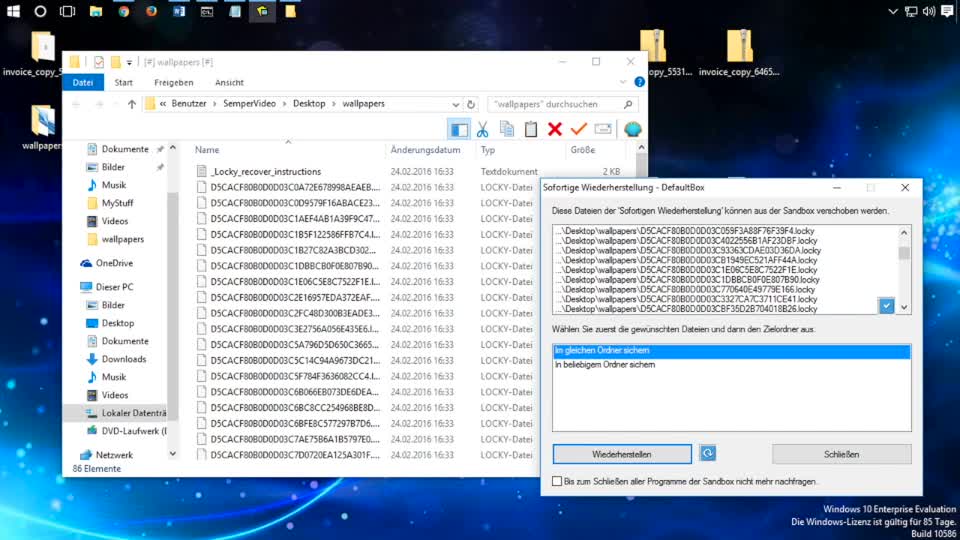

Locky in Aktion: So infiziert die Ransomware ein Windows-System

Video hier klicken

Die Ransomware Locky verbreitet sich weiterhin. Obwohl inzwischen alle gängigen Sicherheits-Systeme auf den Schädling angesetzt sind, steigt die Zahl der Betroffenen weiter. So mancher wird daher inzwischen wohl in die Versuchung gekommen sein, sich die Malware selbst anzuschauen - und schreckte vielleicht aufgrund der damit einhergehenden Risiken davor zurück. Wie das Ganze funktioniert, könnt ihr euch hier aber ansehen. Unsere Kollegen von SemperVideo haben die Ransomware dafür bewusst auf einem System installiert.

Quelle

|

|

|

|

|

| |

|

25.02.16, 12:07

25.02.16, 12:07

|

#3

Top

|

Threadstarter

Mitglied seit: Dec 2014

|

Neue Locky-Variante scheitert grandios an Faulheit der Entwickler

Immer neue Locky-Wellen: Wie sie aussehen, was zu tun ist

Video hier Klicken

Der anfänglich große Erfolg der Ransomware Locky führte nun natürlich dazu, dass die Kriminellen hinter der Malware versuchen, diesen so lange und so weit es geht auszuschlachten. In kurzen Zeitabständen kommen immer neue Varianten in Umlauf. Diese verwenden neue Tarnungen und Verbreitungswege, um nicht so schnell von argwöhnisch gewordenen Nutzern erkannt zu werden. Und natürlich sind rein signaturbasierte Virenscanner relativ machtlos, da ihre Anbieter gar nicht schnell genug mit Updates hinterherkommen.

Die erste Welle von Locky kam in den meisten Fällen über Spams mit angeblichen Rechnungen und Mahnungen auf die Systeme der Nutzer. Grundsätzlich erfolgen Infektionen noch immer über Office-Dokumente, in die die Installations-Routinen in Form von Makros eingebettet sind. In einer neuen Variante tarnt sich Locky beispielsweise als Mitteilung des VoIP-Anbieters Sipgate, laut der ein Fax für den Nutzer eingegangen ist. Dabei werden die echten E-Mails, die das Unternehmen zur Benachrichtigung von Kunden verschickt, schon recht gut nachgeahmt.

Die Angreifer haben bei ihrer Malware-Kampagne von den Erfolgen anderer Ransomware-Betreiber gelernt, die erst vor wenigen Tagen schnell an höhere Summen gekommen sind, nachdem es ihnen gelungen war, mehrere Krankenhäuser mit Ransomware lahmzulegen. Einige der aktuellen Locky-Fassungen sind daher eher darauf ausgelegt, dass Nutzer in kleineren Unternehmen von ihnen überrumpelt werden. Hier gibt es immerhin recht gute Chancen, dass die Inhaber schnell einmal die geforderte Summe zahlen, um die Arbeitsfähigkeit ihrer Firma schnellstmöglich wiederherzustellen.

Was ist zu tun?

Unsere technikaffine Leserschaft wird wohl kaum selbst betroffen sein, da sie kaum E-Mail-Anhänge aus unsicherer Quelle einfach so öffnet und oft auch über halbwegs aktuellen Backups verfügt. Doch es kann schnell vorkommen, dass man von unerfahreneren Bekannten oder Verwandten hinzugezogen wird, wenn Locky deren System befallen hat.

Polizei und Behörden wie das BSI empfehlen, Strafanzeige zu erstatten und keinesfalls auf die Forderungen der Erpresser einzugehen. Das kann im Falle von Locky durchaus funktionieren, da die Täter zumindest in den ersten Versionen keine besonders gute Verschlüsselung verwendet haben und diese vielleicht in absehbarer Zeit aufgebrochen werden kann. Wenn die verlorenen Daten allerdings schnell wieder benötigt werden, kann es durchaus auch ein gangbarer Weg sein, in den sauren Apfel zu beißen und die geforderte Summe zu zahlen - wie es das FBI in solchen Fällen empfielt. In der Ransomware-Szene wird immerhin Wert darauf gelegt, dass bei zahlenden Opfern die Daten wieder freigegeben werden. Immerhin will man hier ja auch zukünftig Einnahmen mit solchen Schädlingen generieren - was nicht funktionieren würde, wenn gemeinhin bekannt ist, dass die Daten auch bei zahlungswilligen Nutzern verloren sind.

Quelle

|

|

|

|

|

| |

|

25.02.16, 16:17

25.02.16, 16:17

|

#4

Top

|

Threadstarter

Mitglied seit: Dec 2014

|

Neue Locky-Variante scheitert grandios an Faulheit der Entwickler

Gefährlicher Locky-Virus per Phishing-Mail: Achtung vor Nachrichten dieses Telefonieanbieters

Video hier Klicken

Mindestens 5.000 PCs befällt der Trojaner Locky pro Stunde. Jetzt rät ein Düsseldorfer Telefonieanbieter zur Vorsicht: Die Schadsoftware hat eine neue Tarnung, die es ihr ermöglicht, sich noch schneller zu verbreiten.

" Achtung: Es werden täuschend echte E-Mails mit unserem Namen und Logo verschickt. Bitte achten Sie auf den Anhang: keine ZIP-Files öffnen!".

Mit diesem prominenten Warnhinweis auf der Webseite richtet sich das Telefonieunternehmen Sipgate an alle Internetnutzer. Laut eigenem Blogeitrag geht die Phishing-Nachricht nicht nur an Sipgate-Kunden, sondern erreicht auch andere E-Mail-Adressen. Diese selbst kündigt ein neues Fax an, beinhaltet jedoch auch eine ZIP-Datei, die mithilfe eines Java-Scripts einen Trojaner nachlädt und installiert. Woher genau die Betrüger die Mailadressen haben, ist Sipgate nicht bekannt. "Die Betrüger haben anscheinend irgendwo eine riesige Liste mit Adressen abgegriffen", heißt es im Blog des Unternehmens.

Locky-Virus erkennen - so geht's

Sipgate verschickt laut eigenen Angaben keine ZIP-Files. Sollten Sie also eine Mail mit ZIP-Anhang bekommen, können Sie sich sicher sein, dass es sich hierbei um eine gefährliche Phishing-Mail handelt. Achten Sie außerdem auf das Datum; dieses ist in der Betrugsmail nicht im deutschen Format. Zu guter Letzt ist auch das "An:"-Feld nicht ausgefüllt.

Quelle

|

|

|

|

|

| |

|

26.02.16, 22:09

26.02.16, 22:09

|

#5

Top

|

Threadstarter

Mitglied seit: Dec 2014

|

Neue Locky-Variante scheitert grandios an Faulheit der Entwickler

Locky Trojaner: Schutz, Notfall-Maßnahmen und Dateien wiederherstellen

Malwarebytes Anti-Ransomware: Schutz vor Erpressungen

Der fiese Trojaner Locky befällt Windows-Computer, verschlüsselt Dateien und erpresst damit auch in Deutschland tausende Nutzer. Wir zeigen, wie Sie sich schützen und welche Optionen Sie zum Wiederherstellen der verschlüsselten Dateien haben.

Schutz vor Locky und anderer Ransomware

Locky ist deswegen so berühmt, weil der Erpresser-Trojaner in Deutschland weit verbreitet ist. Aber auch andere Ransomware wie der berühmte Cryptolocker gehen nach dem gleichen Prinzip vor: Sie befallen den Windows-PC über mehrere Wege, verschlüsseln Daten und erpressen damit die Nutzer. Ein Virenscanner ist ohnehin Pflicht, aber er schützt nicht immer. Spezial-Tools wie Malwarebytes Anti-Ransomware erkennen gezielt Erpresser-Trojaner und stoppen sie, bevor sie großen Schaden anrichten können. Das Problem: Die Anti-Ransomware muss schon instaliert sein, wenn Locky angreift. Ist der eigene PC schon von Locky befallen, sind wahrscheinlich schon Dateien verschlüsselt.

Locky-Befall: Notfall-Maßnahmen

Video hier Klicken

Sardu - Multiboot USB-Sticks erstellen

Sardu - Multiboot USB-Sticks erstellen

Ein guter Virenscanner sollte Locky mittlerweile erkennen und stoppen können. Ansonsten ist es schwer, den Trojaner mit bloßem Auge zu erkennen, denn erst wenn er seine Arbeit getan hat, meldet er sich mit der Lösegeld-Forderung. Im Zweifel ist es immer besser, den PC sofort auszuschalten. Nur so können Sie die Verschlüsselung der Dateien stoppen. Ziehen Sie den Stecker, wenn es sein muss, denn manche Schädlinge blocken das Herunterfahren von Windows. Ziehen Sie das Netzwerkkabel ab und deaktivieren Sie WLAN, um den PC zu isolieren. Booten Sie am besten mit einem Notfall-Medium von DVD oder USB-Stick und führen von diesem einen Virenscan durch. Wichtig, achten Sie darauf, dass es keine aktive Netzwerkverbindung gibt. Selbst wenn hier etwas schiefgeht, sollten Sie nie den geforderten Geldbetrag zahlen. Es gibt keine Garantie, dass Sie den Schlüssel erhalten und der Erpresser-Trojaner dann komplett verschwindet.

Locky-Trojaner: Dateien wiederherstellen

Das Fiese an Erpresser-Trojanern wie Locky ist, dass man sie zwar leicht entfernen kann, sie hinterlassen aber verschlüsselte Dateien. Und die kriegen die Virenscanner oder Anti-Ransomware-Tools nicht entschlüsselt. Am einfachsten klappt die Holzhammer-Methode, also Windows neu aufsetzen und Dateien aus einem aktuellen Backup zurückspielen. Wer eine Komplett-Sicherung hat, kann natürlich auch ein neues Image einspielen. Die Praxis zeigt aber, dass die meisten Nutzer kein aktuelles Backup besitzen. Stand heute gibt es noch kein Entschlüsselungs-Tool für Locky. Für andere Erpressungs-Trojaner gibt es Abhilfe, etwa DecryptCryptolocker. Was Sie trotzdem tun können: Mit Tools wie ShadowExplorer können Sie versuchen, Schattenkopien von Windows zu nutzen, um an die unverschlüsselten Dateien zu kommen. Ansonsten bleiben noch Recovery-Tools wie Recuva oder noch besser Photorec. Doch eine Garantie, dass Sie Ihre Dateien wiederkriegen, gibt es nicht. Wenn alle Stricke reißen, sollten SIe eine Backup der verschlüsselten Dateien machen und darauf hoffen, dass jemand doch einen Locky-Entschlüssler entwickelt.

Quelle

|

|

|

|

|

| |

|

02.03.16, 20:53

02.03.16, 20:53

|

#6

Top

|

Threadstarter

Mitglied seit: Dec 2014

|

Neue Locky-Variante scheitert grandios an Faulheit der Entwickler

Angebliche BKA-Warnung vor "Locky" ist selbst ein Trojaner

Die Trittbrettfahrer aus der Malware-Szene haben fast schon etwas lange auf sich warten lassen, um eine ihrer bekanntesten Maschen auch vor dem Hintergrund von "Locky" zum Einsatz zu bringen: Sie verschicken nun auch Warnungen vor der Ransomware mit angehängtem Schadcode.

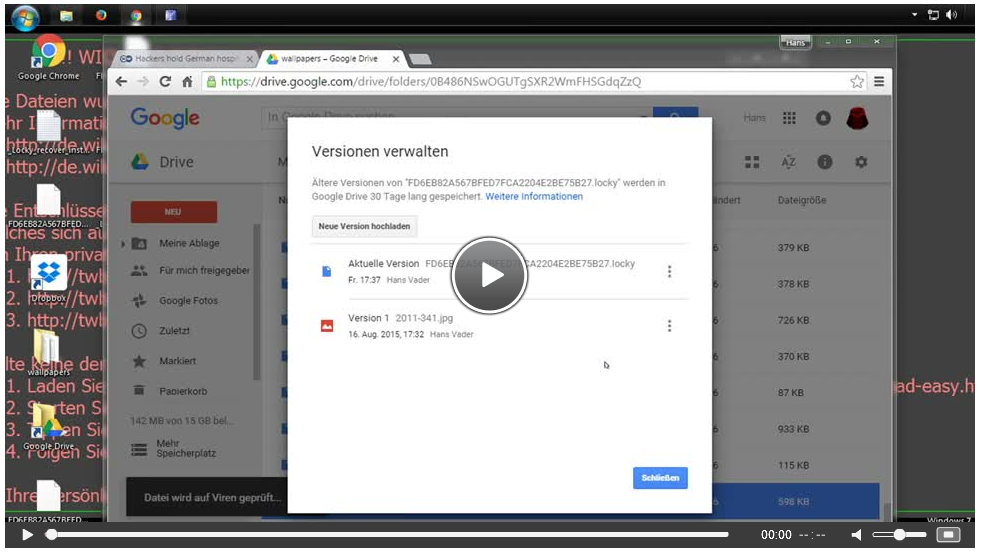

Locky: Warum Cloud-Speicher dann doch hilfreich sein kann

Die Trittbrettfahrer aus der Malware-Szene haben fast schon etwas lange auf sich warten lassen, um eine ihrer bekanntesten Maschen auch vor dem Hintergrund von "Locky" zum Einsatz zu bringen: Sie verschicken nun auch Warnungen vor der Ransomware mit angehängtem Schadcode.

Locky: Warum Cloud-Speicher dann doch hilfreich sein kann

Neue Locky-Welle im Umlauf

Neue Locky-Welle im Umlauf

Unterdessen ist auch hinsichtlich Locky die letzte kleine Ruhepause wieder vorbei. Eine neue Spam-Welle, mit der die Ransomware sich weitere Opfer suchen soll, ist in den letzten Stunden bereits losgetreten worden. Dabei tarnt sich der Schädling als Scan eines Büro-Kopierers.

Die Versender zielen entsprechend einmal mehr vor allem auf Nutzer in Firmennetzen ab. Die Absender-Adresse wird dabei jeweils so manipuliert, dass die E-Mail den Anschein erweckt, von einem System aus dem eigenen Firmennetz verschickt worden zu sein. In der angehängten Archivdatei findet sich allerdings dann der altbekannte Schadcode wieder, der auf der Suche nach neuen Erpressungsopfern versucht, wichtige Daten auf dem Rechner zu verschlüsseln.

Quelle

|

|

|

|

|

| |

|

04.03.16, 16:00

04.03.16, 16:00

|

#7

Top

|

Threadstarter

Mitglied seit: Dec 2014

|

Neue Locky-Variante scheitert grandios an Faulheit der Entwickler

Aus Angst vor Locky? So viele Deutsche kaufen sich von Trojaner frei

Video hier Klicken

Jedes dritte Erpressersoftware-Opfer zahlt

Jeder dritte Deutsche wäre bereit, seine Daten nach einem Trojaner-Angriff freizukaufen. Die ergab eine Untersuchung des IT-Sicherheitsdienstleisters Bitdefender.

Rund 36 Prozent aller Malware-Opfer wären demnach bereit für die Freigabe ihrer Daten zu bezahlen. Bis zu 211 Euro haben Deutsche bereits im Schnitt an Daten-Lösegeld ausgegeben. Doch das ist genau der falsche Weg. Was Sie bei einem Trojaner-Angriff wie dem von Locky lieber tun sollten, erfahren Sie hier.

Zahlen Sie nicht! Unsere Tipps zum Trojaner-Schutz

Zahlen Sie auf keinen Fall Geld. Erstens kann nicht garantiert werden, dass Sie so Ihre Daten wieder bekommen. Zweitens ermutigen Sie so die Kriminellen zu weiteren Taten.

Alle Programme auf dem neuesten Stand: Bringen Sie Ihr Betriebssystem auf den neuesten Stand und updaten Sie unbedingt Ihren Virenscanner. Viele Anti-Viren-Programme wie etwa die Gratis-Scanner Avira AntiVir, AVG Antivirus oder avast Free Antivirus erkennen zum Beispiel den neuesten Trojaner Locky bereits mit ihren jeweils aktuellsten Viren-Definitionen und können ihn entfernen.

Speziell für Locky gibt es mittlerweile ein eigenes Tool, den sogenannten Locky Blocker von Malwarebytes. Dieses Anti-Ransomware-Tool schützt Sie vor der Erpresser-Software.

Öffnen Sie keine unbekannten E-Mail-Anhänge. Trojaner wie Locky verbreiten sich häufig über E-Mail. Anhänge sehen aus wie eine harmlose Rechnung, entpuppen sich nach dem Öffnen jedoch als Schadsoftware, die ihre Daten verschlüsselt und Lösegeld fordert. Opfer werden aufgefordert, einen bestimmten Betrag an eine Bitcoin-Adresse zu überweisen, um wieder Zugang zu den persönlichen Daten zu erhalten. Wie genau der Trojaner Locky im Detail funktioniert und wie Sie ihn loswerden, haben wir auch hier für Sie zusammengefasst.

Quelle

|

|

|

|

|

| |

|

07.03.16, 16:25

07.03.16, 16:25

|

#8

Top

|

Threadstarter

Mitglied seit: Dec 2014

|

Neue Locky-Variante scheitert grandios an Faulheit der Entwickler

KeRanger-Erpressung: Erstmals auch Ransomware für OS X aufgetaucht

Bei so genannter Ransomware handelt es sich um eine spezielle Art von Schadsoftware, bei denen Angreifer das System bzw. bestimmte Ordner und Dateien verschlüsseln und für die Freigabe einen Geldbetrag fordern. Diese moderne Form der Erpressung war bisher Windows-Nutzern vorbehalten, nun aber wird der erste Fall von OS X-Ransomware vermeldet.

KeRanger

Am Wochenende hat das Sicherheitsunternehmen Palo Alto Networks einen Blogbeitrag veröffentlicht, in dem man berichtet, auf Macs eine Ransomware namens KeRanger gefunden zu haben (via The Next Web). Diese wurde zusammen mit Transmission gebündelt entdeckt, einem kostenlosen und Open-Source-BitTorrent-Client für das Betriebssystem von Apple.

Die Angreifer haben allem Anschein nach die Dateien auf der offiziellen Seite manipuliert bzw. ausgetauscht, sodass es wohl einige Nutzer erwischt haben dürfte, ohne dass sie es merken. Die Transmission-Entwickler haben inzwischen den Installer aktualisiert, sodass er wieder sicher zu benutzen ist. Betroffen ist laut Anbieter Version 2.90 des Clients, wer diese hat, sollte unverzüglich auf die 2.92 aktualisieren, heißt es auf der Seite zu Transmission.

Lösegeld von rund 370 Euro

KeRanger installiert bzw. infiltriert sich ins System und verschlüsselt dort bestimmte Dateien, darunter Dokumente, Bilder, Audio- und Video-Daten sowie Datenbanken und E-Mail-Archive. Der oder die Erpresser verlangen vom Opfer die Zahlung von einem Bitcoin, das sind nach derzeitigen Kurs etwa 370 Euro. Wer diesen Beitrag überweist, der soll den dazugehörigen Schlüssel für die Entschlüsselung bekommen.

Damit werden nun auch Mac-Nutzer von einem Problem heimgesucht, dass auf Windows-Rechnern leider fast schon zum Bedrohungsalltag geworden ist. Erst vor einigen Tagen gab es zahlreichen Fälle von Infektionen mit Locky, der Erpressungstrojaner hat sich auch in Deutschland rasend schnell ausgebreitet.

Quelle

|

|

|

|

|

| |

|

09.03.16, 12:34

09.03.16, 12:34

|

#9

Top

|

Threadstarter

Mitglied seit: Dec 2014

|

Neue Locky-Variante scheitert grandios an Faulheit der Entwickler

KeRanger: Analyse der OS X-Ransomware zeigt Überraschendes

Video

Weitergehende Untersuchungen der Ransomware "KeRanger", die auf Nutzer des Apple-Betriebssystems OS X abzielt, haben überraschendes zu Tage befördert. Entgegen erster Vermutungen hat die Malware ihren Ursprung nicht bei einem der zahlreichen Krypto-Trojaner für Windows-Systeme. Statt dessen haben die Entwickler von KeRanger es sich dann doch etwas leichter gemacht. Laut Analysen des rumänischen Security-Unternehmens Bitdefender kann der Code eher auf eine Ransomware zurückgeführt werden, die seit Monaten aktiv ist und es auf Linux-Server abgesehen hat. Dieser Schädling wird in den Datenbanken der Sicherheitsbranche unter dem Namen "Linux.Encoder" geführt.

Linux.Encoder wurde erstmals im November letzten Jahres auffällig. Die Ransomware greift Linux-Server an und versucht auf diesen Dateien zu verschlüsseln, den Betrieb einer Webseite wichtig sind. Aber auch Quellcode-Repositories werden gesucht und für die Erpressung des Server-Betreibers eingesetzt. Aber auch Linux.Encoder war schon keine Eigenentwicklung, sondern konnte auf die Hidden Tear-Familie zurückgeführt werden, deren Quellcode der türkische Sicherheitsforscher Utku Sen vor einiger Zeit auf GutHub veröffentlichte.

Die Entwicklungsgeschichte von KeRanger konnte in dieser Form rekonstruiert werden, weil insbesondere die Verschlüsselungs-Routinen nicht nur in ihrer Funktionsweise weitgehend ähnlich sind, sondern auch die gleichen Namen tragen. Unklar ist derzeit allerdings noch, ob der Entwickler hinter Linux.Encoder sich entschieden hat, es auch mal mit Angriffen auf Mac-Nutzer zu versuchen, oder ob er seinen Code an andere Kriminelle lizenzierte.

KeRanger hat kaum Erfolg

Ansonsten stellt KeRanger eher eine Kuriosität in der Ransomware-Szene als eine erfolgreiche Malware dar. Der Schädling wurde bereits entdeckt, nachdem die Software, in der er verborgen war, gerade einmal einige tausend Mal heruntergeladen worden war. Wie viele Infektionen daraus tatsächlich resultierten, ist aktuell noch nicht genau zu überblicken. Zum Vergleich: Die letzte große Ransomware-Kampagne im Windows-Bereich, die als "Locky" verbucht ist, brachte es allein im deutschsprachigen Raum zeitweise auf weit mehr als 5.000 Infektionen pro Stunde.

Der große Unterschied ist nicht einfach nur durch die unterschiedliche Verbreitung der Plattformen zu erklären, sondern auch durch den Verbreitungsweg. Locky wurde in großen Mengen per Spam-Anhang verschickt. Die Schadroutinen von KeRanger integrierte man hingegen in den Quellcode der OS X-Version des recht weit verbreiteten BitTorrent-Clients Transmission. Auf diesem Weg muss man zwar von einer wesentlich geringeren Verbreitung ausgehen, kann sich aber weitgehend sicher sein, dass die heruntergeladenen Codes auch tatsächlich installiert werden, während der überwiegende Teil der Spam-Mails ohne einen Klick auf den Anhang im Müll landet.

Quelle

|

|

|

|

|

| |

|

10.03.16, 17:13

10.03.16, 17:13

|

#10

Top

|

Threadstarter

Mitglied seit: Dec 2014

|

Neue Locky-Variante scheitert grandios an Faulheit der Entwickler

Locky steigt in die Spitzen-Regionen der gesamten Malware-Szene auf!

Locky, Locky und kein Ende. Trotz umfassender Aufklärung und einer ganzen Reihe von Gegenmaßnahmen treibt die Ransomware weiterhin in großem Umfang ihr Unwesen. Das liegt auch daran, dass die Autoren auf eine leistungsfähige Infrastruktur zurückgreifen können. Die Malware selbst hat bereits mehrere Versionssprünge durchlaufen. Anfangs wurden vor allem Makros in Office-Dokumenten genutzt, um die Installation von Locky anlaufen zu lassen. "Aktuell sehen wir, wie eine außerordentlich große Menge an JavaScript-Attachements verschickt wird", erklärte Rodel Mendrez vom Security-Unternehmen Trustwave.

Für den Versand können die Urheber der Ransomware auf das gleiche Botnetz zurückgreifen, mit dem bereits die Banking-Malware Dridex an zahlreiche Nutzer verschickt wurde. Dabei handelt es sich um eine recht leistungsfähige Infrastruktur, die das hohe Aufkommen an Spam mit Locky-Anhängen erklärt.

Und um in der riesigen Menge Werbe-E-Mails, die ohnehin durch die Netze geistert, aufzufallen, bedarf es schon einiger Anstrengungen. Die Locky-Macher schafften es hier aber immerhin, in den Spam-Honeypots von Trustwave auf einen Anteil von 18 Prozent zu kommen.

Bei dieser Menge schafft man es dann auch, ausreichend unerfahrene Nutzer zu erreichen, die unvorsichtig genug sind, die angehängte Malware zu aktivieren. Wie viele Infektionen es konkret gibt, ist unklar. Die Security-Firma Fortinet hat aber zumindest Daten ihrer Intrusion Prevention Systeme vorliegen, die die Kommunikation von Malware mit Kommando-Servern analysieren. Hier kommen die verschiedenen Locky-Varianten immerhin auf einen Anteil von 16,4 Prozent.

Damit ist die Ransomware aktuell noch immer eine der größten Bedrohungen, mit denen Internet-Nutzer konfrontiert sind. Die meisten Betroffenen soll es dabei in den USA, Frankreich und Japan geben. Aber auch hierzulande hat die Malware durchaus eine beträchtliche Anzahl von Opfern gefunden.

Quelle

|

|

|

|

|

| |

|

14.03.16, 20:30

14.03.16, 20:30

|

#11

Top

|

Threadstarter

Mitglied seit: Dec 2014

|

Neue Locky-Variante scheitert grandios an Faulheit der Entwickler

Die große Bedrohung Ransomware: Diese Sicherheits-Tipps sollten Sie kennen

Ransomware auf dem Vormarsch:Immer mehr Infektionen durch Erpresser-Software.

Im Zuge der immer größeren Bedrohung von Privathaushalten und Firmen durch sogenannte Ransomware, hat das BSI ein Sicherheits-Papier herausgegeben, das über die aktuelle Bedrohungslage aufklärt und Empfehlungen zur Vorbeugung und für den Ernstfall bereit hält.

Ransomware auf dem Vormarsch:Immer mehr Infektionen durch Erpresser-Software.

Im Zuge der immer größeren Bedrohung von Privathaushalten und Firmen durch sogenannte Ransomware, hat das BSI ein Sicherheits-Papier herausgegeben, das über die aktuelle Bedrohungslage aufklärt und Empfehlungen zur Vorbeugung und für den Ernstfall bereit hält.

Immer mehr Nutzer und Firmen in Deutschland werden Opfer sogenannter Ransomware - erpresserischer Trojaner, die Dateien auf der Festplatte der Opfer verschlüsseln und nur gegen Zahlung von Lösegeld, meist Bitcoin, wieder freigeben. Der aktuell wohl bekannteste Vertreter der Ransomware-Trojaner ist Locky. Das BSI reagiert auf die akute Gefahrenlage nun mit einem eigenen Sicherheitspapier. Das 19-seitige PDF-Dokument Ransomware: Bedrohungslage, Prävention & Reaktion kann kostenlos heruntergeladen werden und enthält nutzwertige Ansätze zum Schutz vor Ransomware und gibt Empfehlungen, wie Sie sich verhalten sollten, wenn Sie bereits betroffen sind.

Ransomware: Das BSI klärt auf

Download

Ransomware wütet: Locky ist in gefährlicher Gesellschaft

Download

Ransomware wütet: Locky ist in gefährlicher Gesellschaft

Laut Erkenntnissen des vom BSI zitierten Ransomwaretracker-Projektes abuse.ch kursieren neben Locky noch zahlreiche weitere Ransomware-Familien, darunter TorrentLocker, CryptoWall und die stark in der Verbreitung gestiegene TeslaCrypt-Ransomware.

Für eine Neuinfektion setzen die Malware-Hersteller auf unterschiedliche Angriffe. Öffnet ein unvorsichtiger Nutzer oder Firmen-Mitarbeiter beispielsweise eine infizierte Spam-Mail, ist es meist bereits passiert. Immer häufiger werden die Mails durch geschicktes Personalisieren von Anschreiben so aufgesetzt, dass eine Erkennung auf den ersten Blick nicht möglich ist. Auch Exploit-Kits, die aktuelle Zero-Day-Lücken ausnutzen, finden sehr schnell Verbreitung.

Wie können sich Nutzer und Firmen schützen?

Video hier Klicken

Malwarebytes Anti-Ransomware: Schutz vor Erpressung...

Malwarebytes Anti-Ransomware: Schutz vor Erpressung...

Auch hierzu gibt das BSI im Sicherheitspapier klare Empfehlungen, die sich vor allem Firmen zu Herzen nehmen sollten, aber auch für Privatanwender sinnvoll sind. So sollten beispielsweise immer alle aktuellen Sicherheits-Patches für alle verwendeten Anwendungen unverzüglich eingespielt und nicht benötigte Software deinstalliert werden. Auf die Ausführung aktiver Inhalte auf Webseiten und auf Browser-Plug-ins, die oft Sicherheitslücken enthalten, wie Java, Flash oder Silverlight, sollte verzichtet werden. Beim Mailempfang sollten Mailanhänge gefiltert werden und die Mails wenn möglich als reiner Text ohne HTML-Code angezeigt werden. Auch Backups sowie ein aktueller Virenschutz helfen, Schaden so gering wie möglich zu halten.

Wir empfehlen Ihnen in diesem Zusammenhang das Tool Malwarebytes Anti-Ransomware, welches Privatanwender prophylaktisch vor einer Infektion schützt.

Download

Ransomware-Infektion: Wie verhalte ich mich richtig?

Haben Sie sich unglücklicherweise eine Ransomware eingefangen und Ihre Daten wurden bereits verschlüsselt, sollten Sie laut dem BSI mit Umsicht und Bedacht handelt. Generell empfiehlt das BSI kein Lösegeld an diese kriminellen Organisationen zu zahlen - vorausgesetzt Ihre Daten sind durch ausreichende Präventivmaßnahmen wiederherstellbar. Wenn Sie zahlen, ist jede erfolgreiche Erpressung eine Motivation für die Verbrecher weiter zu machen und es im schlimmsten Falle noch einmal bei Ihnen zu versuchen.Darüber hinaus sollten Sie unter anderem Anzeige erstatten und Expertenrat einholen. Hierzu gibt es im BSI-Dokument eine Liste mit zertifizierten Dienstleistern.

Quelle

|

|

|

|

|

| |

|

17.03.16, 15:18

17.03.16, 15:18

|

#12

Top

|

Threadstarter

Mitglied seit: Dec 2014

|

Neue Locky-Variante scheitert grandios an Faulheit der Entwickler

Neue Locky-Variante scheitert grandios an Faulheit der Entwickler

Die Entwickler einer neueren Version der Locky-Ransomware hätten sich ihre letzte Arbeit sparen können. Denn kurz nach dem Auftauchen der fraglichen Variante stehen auch schon die Keys, mit denen sich betroffene Rechner wieder entsperren lassen, offen im Netz. Locky erreichte in den letzten Wochen zwar eine große Verbreitung, doch Sicherheitsforscher machten den Opfern Hoffnung, dass sie auch ohne eine Zahlung von Lösegeld an die Erpresser ihre Daten zurückbekommen könnten. Denn die genutzten Verschlüsselungs-Verfahren waren nicht gerade die besten und des besteht zumindest eine Chance, die Schlüssel auch ohne Mithilfe der Malware-Verbreiter zu rekonstruieren.

Daher wollten die Entwickler nun wohl besonders schlau sein und integrierten in eine neuere Variante ein anderes Krypto-Verfahren. Jetzt kam hier ein AES-Algorithmus zum Einsatz. In den beigefügten Erpresser-Botschaften zeigten sich die Entwickler ziemlich selbstsicher, dass niemand mehr an seine Daten kommt, der nicht bereit ist, binnen kurzer Zeit die geforderte Summe von 200 Dollar in Bitcoin zu überweisen.

Video hier Klicken

Wieder einmal Utku Sen

Wieder einmal Utku Sen

Um wirklich erfolgreich zu sein, hätten die Täter aber weniger faul sein dürfen. Sie bauten aber einfach das Verschlüsselungs-Tool EDA2 in ihre Malware ein. Bei EDA2 handelt es sich allerdings um ein Krypto-Tool des Sicherheits-Forschers Utku Sen, der der Ransomware-Szene schon mehrfach ordentlich auf die Nerven gegangen ist. Das Tool sollte eigentlich dem Zweck dienen, die Funktionsweise eines Krypto-Trojaners zu demonstrieren.

Sen hatte in weiser Voraussicht eine Backdoor in sein Tool eingebaut, um dessen Aktivitäten nachvollziehen zu können, wenn dieses einmal von den Falschen missbraucht werden sollte. Das ermöglichte dem Sicherheitsforscher nun, rund 700 Rechner ausfindig zu machen, die von der fraglichen Ransomware infiziert wurden. Er veröffentlichte nun eine Liste mit den zugehörigen Entschlüsselungs-Keys, die anhand des PC-Namens und dem Namen des Nutzer-Account gefunden werden können.

Quelle

|

|

|

|

|

| |

|

|

|